DDoS-атаки и уровни модели OSI

В статье мы расскажем, что такое DDoS-атаки и уровни OSI, а также разберём виды DDoS-атак на разных уровнях сети.

DDoS - это частный случай DoS-атаки. Пойдём по порядку.

DoS (Denial of Service) — отказ в обслуживании. Это сетевая атака с одного устройства, при которой злоумышленник пытается нагрузить сайт так, чтобы он начал работать медленнее или стал полностью недоступен.

DDoS — такая же сетевая атака, как DoS, но атака происходит сразу с десятка и более устройств. Чем больше устройств, тем больше нагрузка на сервер и выше вероятность сделать сайт недоступным.

Причины DDoS-атак

-

Конкуренция. Часто такие атаки организуются для разрушения репутации сайта и потери клиентов, чтобы привлечь покупателей на свой сайт.

-

Личные мотивы. Хакеру может не нравиться контент или компания в целом.

-

Шантаж или вымогательство. Мошенники могут требовать плату за прекращение атаки.

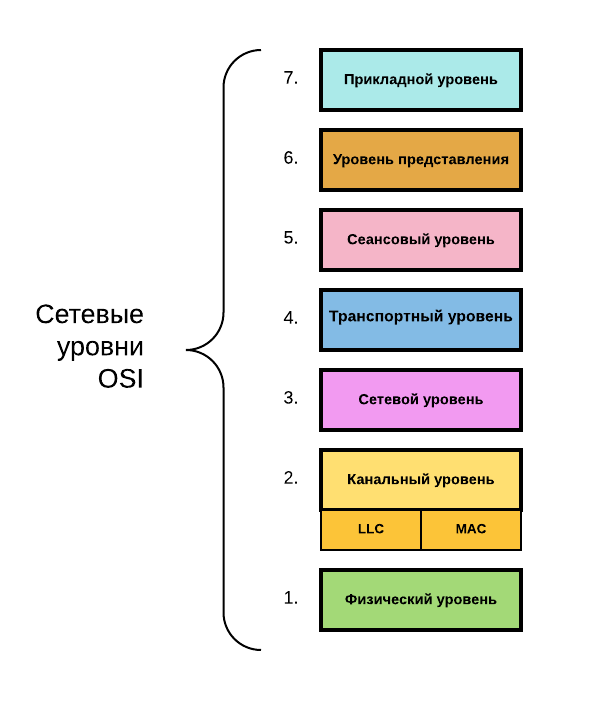

Уровни модели OSI

Информация в интернете передаётся при помощи сетевой инфраструктуры. Сетевые протоколы определяют, каким образом программы будут обмениваться данными. Для решения задачи совместимости систем в 1983г. была выпущена эталонная модель OSI (Open Systems Interconnection).

Сетевая модель OSI состоит из семи уровней: физический, канальный, сетевой, транспортный, сеансовый, представления и прикладной. Разные сетевые уровни отвечают за определённую ступень процесса отправки сетевого сообщения.

Уровни сетевых атак согласно модели OSI

-

Физический. Отвечает за кодирование информации в двоичную систему и передачу сигналов. На физическом уровне работают: Bluetooth, Wi-Fi, инфракрасная связь, медные провода (витая пара, телефонная линия).

-

Канальный. Обеспечивает взаимодействие сетей на физическом уровне и контролирует ошибки при передаче информации. Данные, полученные на физическом уровне, проверяются. Если есть ошибки, то система их исправляет. Эта ступень делится на два подуровня: LLC (Logical Link Control) — управление логическим каналом и MAC (Media Access Control) — управление доступом к среде передачи. На канальном уровне задействованы такие протоколы модели OSI, как: PPP (Point-to-Point), FDDI (Fiber Distributed Data Interface), CDP (Cisco Discovery Protocol).

-

Сетевой. На этом уровне определяется путь, по которому будут переданы данные. На сетевом уровне действуют маршрутизаторы.

-

Транспортный. Отвечает за доставку пакетов данных в правильной последовательности, без ошибок и потерь. На этом уровне выделяются два основных протокола: UDP (User Datagram Protocol) и TCP (Transmission Control Protocol). Каждый из них предназначен для разных категорий трафика. UDP подойдёт таким формам информации, в которых будет незаметна небольшая потеря пакетов. Например, если на долю секунды в видео пропадет пиксель, то мы его не заметим. TCP обеспечивает полный контроль за данными. Подойдёт для передачи архивов.

-

Сеансовый. Устанавливает, поддерживает и прекращает связь между устройствами во время сеанса связи. Распознаёт логические имена абонентов, контролирует предоставленные им доступы.

-

Представления. Преобразует данные в нужный формат. Здесь же происходит сжатие данных. Например, при отправке фотографии большую часть пути она выглядит как набор единиц и нулей. и только на этом уровне она преобразуется в формат JPEG.

-

Прикладной. Устанавливает связь пользовательских приложений с сетью. Например, если пользователь хочет сохранить текст в Word на сетевом файл-сервере, этот уровень обеспечит перемещение файла с рабочего компьютера на сетевой диск.

Разные уровни сети имеют слабые места, которыми могут воспользоваться злоумышленники. Чаще всего атакуют сетевой, транспортный и прикладной уровень. Рассмотрим, как работают разные типы атак на прикладном уровне модели OSI и других самых уязвимых уровнях.

Типы DDoS-атак

DNS-атака. Это классическая флуд-атака. Злоумышленник посылает небольшие запросы на DNS-resolver и заставляет его отправлять ответы на подмененный адрес. Размер одного ответа составляет 360 байт, в частных случаях может быть больше.

Smurf-атака (или ICMP-флуд). Это метод атаки на сетевом уровне OSI. Для перегрузки сетевого канала используют ICMP-сообщения. Хакер отправляет поддельный ICMP-пакет, в котором адрес атакующего меняется на адрес жертвы. Все узлы присылают ответ на данный ping-запрос.

UDP-флуд (или Fraggle). Похож на ICMP-флуд, только для атаки используют UDP-пакеты.

SYN-флуд. Цель этой атаки ― вызвать перерасход ресурсов системы. Злоумышленник запускает много одновременных TCP-соединений, посылая SYN-пакеты с несуществующим обратным адресом. Отказ в обслуживании наступает при потоке SYN-флуда от 100 до 500 тыс. пакетов за секунду. Имея хотя бы гигабитный канал, можно направить до 1,5 млн пакетов в секунду.

SNMP-атаки. SNMP-протокол нужен для управления устройствами в сети. Для такой атаки используют запросы GetBulk, которые заставляют систему получать большие объёмы данных. Одной командой можно передать 60 000 байт фрагментированных данных.

SSDP-атаки. Атака состоит из двух этапов. Сначала злоумышленник отправляет широковещательный запрос M-SEARCH, на который отвечают доступные устройства UPnP. Потом множество запросов M-SEARCH отправляется на каждое доступное устройство, которое далее отправляет ответ на компьютер жертвы. В отличие от DNS-атаки, злоумышленник использует устройства обычных пользователей. Они могут даже не знать, что их мобильные телефоны, смарт-часы или принтеры принимают участие в хакерской атаке.

Защита от DDoS-атак

Существует два вида DDoS-защиты: активный и пассивный. К пассивным относятся те методы, которые предотвращают атаку заранее. Активные методы используются в момент атаки.

Пассивные методы:

- использование специализированного ПО для защиты от DDoS-атак,

- построение распределенных систем,

- установка системы мониторинга и оповещения о DDoS-атаках.

Активные методы:

- фильтрация и блокировка трафика в момент атаки с помощью маршрутизация по спискам ACL и использование межсетевых экранов,

- обратный DDoS ― перенаправление трафика на атакующего,

- устранение уязвимостей,

- приобретение сервиса по защите от DDoS-атак.